В этом руководстве будет рассмотрен процесс установки и использования утилиты netcat на виртуальных серверах под управлением операционной системы семейства Windows.

Что это такое

Netcat - сетевая утилита, которую часто называют “Швейцарским армейским ножом”, используется для чтения или записи по TCP и UDP соединениям, используя простой интерфейс.

Установка

Загрузите архив с утилитой.

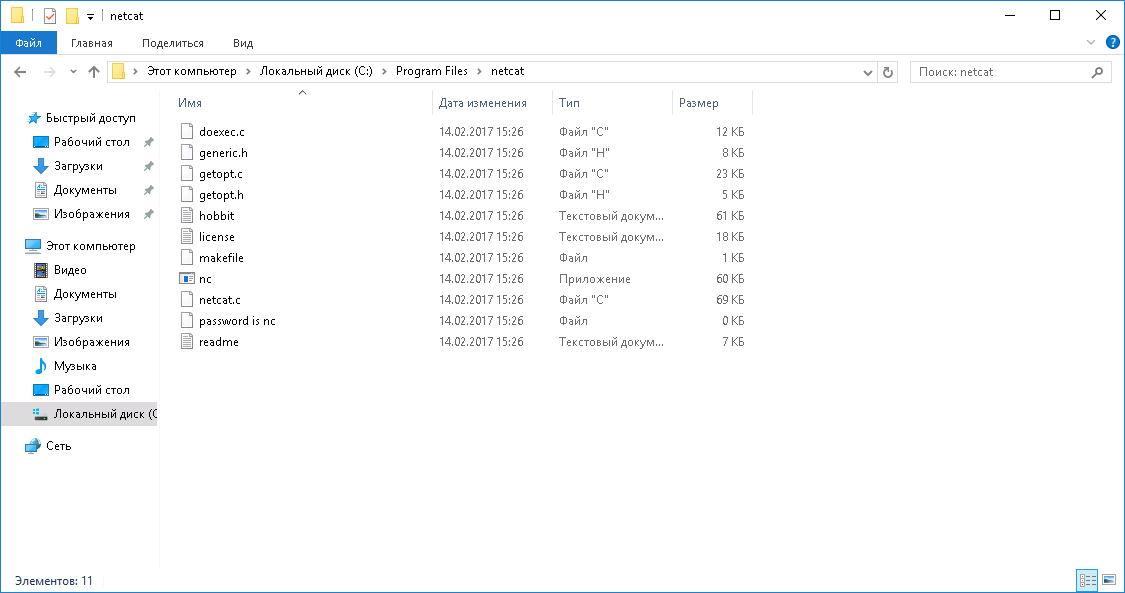

Перейдите в каталог с загрузками и распакуйте содержимое архива в любое удобное место.

В нашем примере мы будем использовать каталог “C:\Program files\netcat”.

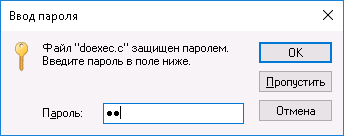

При перемещении Вам необходимо ввести пароль “nc”.

Содержимое каталога после перемещения файлов.

Далее откройте командную строку Windows или PowerShell. С помощью команды cd перейдите в каталог с файлами: cd ‘C:\Program files\netcat’

Запустите утилиту netcat: .\nc.exe

В поле открывшейся командной строки можно начинать работу с утилитой. Для вывода доступных опций воспользуйтесь ключом -h: nc -h

[v1.11 NT www.vulnwatch.org/netcat/] connect to somewhere: nc [-options] hostname port[s] [ports] ... listen for inbound: nc -l -p port [options] [hostname] [port] options:

| -d | detach from console, background mode | фоновый режим работы |

| -e prog | inbound program to exec [dangerous!!] | программа на исполнение для обмена данными с сетью |

| -g gateway | source-routing hop point[s], up to 8 | свободная маршрутизация пакета от источника по указанному маршруту, максимум 8 точек |

| -G num | source-routing pointer: 4, 8, 12, … | свободная маршрутизация пакета от источника по указанному количеству указателей |

| -h | this cruft | вывод справочной информации |

| -i secs | delay interval for lines sent, ports scanned | задержка между отправляемыми данными в секундах |

| -l | listen mode, for inbound connects | режим прослушивания порта, для входящих подключений |

| -L | listen harder, re-listen on socket close | повторное прослушивание сокета закрытия |

| -n | numeric-only IP addresses, no DNS | использование IP-адреса, а не DNS записи |

| -o file | hex dump of traffic | вывести дамп данных |

| -p port | local port number | локальный номер порта |

| -r | randomize local and remote ports | cлучайные локальные и удаленные порты |

| -s addr | local source address | определяет заданный IP-адрес для использования |

| -t | answer TELNET negotiation | совместимость с telnet |

| -u | UDP mode | режим подключения по UDP |

| -v | verbose [use twice to be more verbose] | дополнительная диагностика |

| -w secs | timeout for connects and final net reads | таймаут подключения в секундах |

| -z | zero-I/O mode [used for scanning] | не посылать данные |

Примеры использования

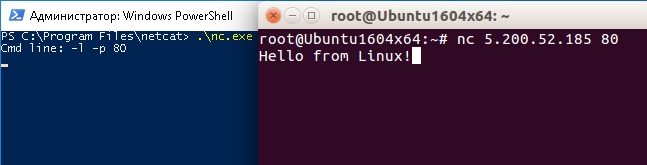

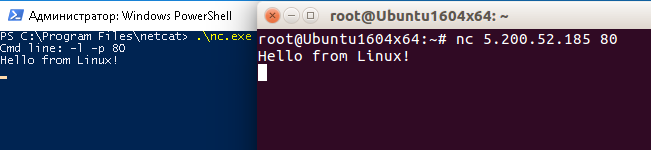

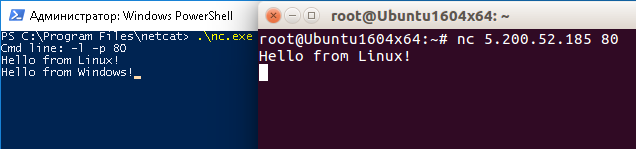

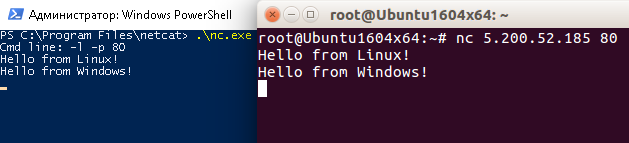

На первой машине с IP-адресом X.X.X.X выполните команду nc с указанием порта, например 80.

Для Linux: nc -l -p 80

Для Windows после запуска утилиты netcat: -l -p 80

На другой машине, которая подключается, выполните команду, указав IP-адрес первой машины и порт.

Для Linux: nc X.X.X.X 80

- Получаем код страницы и дополнительную информацию с помощью GET-запроса.

PS C:\Program Files\netcat> .\nc.exeCmd line: 5.200.52.14 80 GET /index.html HTTP/1.0 HTTP/1.1 200 OK Date: Tue, 14 Feb 2017 12:58:37 GMT Server: Apache/2.4.23 (Win64) PHP/5.6.25 Last-Modified: Tue, 14 Feb 2017 12:58:22 GMT ETag: "107-5487d1e76c59c" Accept-Ranges: bytes Content-Length: 263 Connection: close Content-Type: text/html <!DOCTYPE HTML PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd" > <html lang="ru-RU"> <title>Testing netcat</title> <body> <a href="http://1cloud.ru/">1cloud.ru</a> </body> </html> - Сканирование портов.

PS C:\Program Files\netcat> .\nc.exeCmd line: -zv 5.200.52.14 80 1ClWinServ16Ru [5.200.52.14] 80 (http) open

PS C:\Program Files\netcat> .\nc.exeCmd line: -zv 5.200.52.14 81 1ClWinServ16Ru [5.200.52.14] 81 (hosts2-ns): connection refused

- Чат-сервер

Для Windows:X.X.X.X 80В пустой строке начинайте писать сообщение, после нажатия Enter оно будет отправлено.

Примечание: не забудьте настроить Брандмауэр.

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.