В инструкции описан подробный процесс настройки Remote Desktop Gateway, создания политики авторизации подключения и ресурсов, установки SSL-сертификата и подключения через шлюз.

Что такое Remote Desktop Gateway?

Примечание: начиная с Windows Server 2008 R2 все службы удаленных рабочих столов были переименованы. Службы Terminal Services были переименованы в .

Remote Desktop Gateway — роль, которая использует протокол удаленного рабочего стола RDP через протокол HTTPS, благодаря которому пользователи могут установить безопасное, зашифрованное соединение с внутренними сетевыми ресурсами, где выполняются их приложения. Основное преимущество заключается в том, что пользователю не нужно устанавливать VPN-соединение с корпоративной сетью перед подключением к серверу терминалов. Вместо этого они подключаются к серверу терминалов через шлюз.

RD Gateway предоставляет множество преимуществ:

- шлюз позволяет удаленным пользователям подключаться к внутренним сетевым ресурсам через Интернет, используя зашифрованное соединение, без необходимости подключения виртуальных частных сетей (VPN);

- шлюз предоставляет комплексную конфигурацию безопасности, которая позволяет контролировать доступ к определенным внутренним сетевым ресурсам;

- шлюз обеспечивает одноточечное RDP-соединение и не позволяет удаленным пользователям получать доступ ко всем внутренним сетевым ресурсам;

- шлюз позволяет подключаться к внутренним сетевым ресурсам, которые размещаются за брандмауэрами в частных сетях и между NAT;

- консоль диспетчера шлюза позволяет настраивать политики авторизации для определения условий, которые должны быть выполнены для удаленных пользователей при подключении к внутренним сетевым ресурсам. Например, можно указать: кто может подключаться к сетевым ресурсам и к каким сетевым ресурсам (группам серверов), должны ли клиентские компьютеры быть членами групп безопасности Active Directory, разрешено ли перенаправление устройства и диска;

- консоль диспетчера шлюза предоставляет инструменты, которые помогут отслеживать состояние шлюза. Используя диспетчер, вы можете указать события (например, неудачные попытки подключения к серверу шлюза служб терминалов), которые вы хотите отслеживать для целей аудита.

Примечание: для подключения через шлюз ваш сервер должен входить в домен Active Directory, настройка шлюза может выполняться на любом сервере в домене от имени администратора домена.

Установка роли

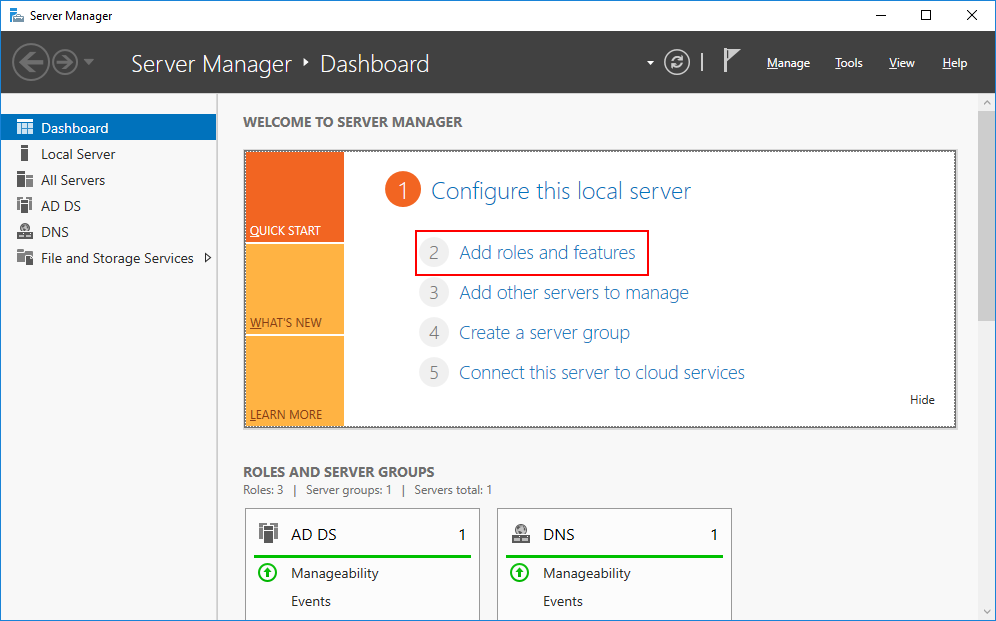

Откройте Диспетчер серверов и выберите пункт .

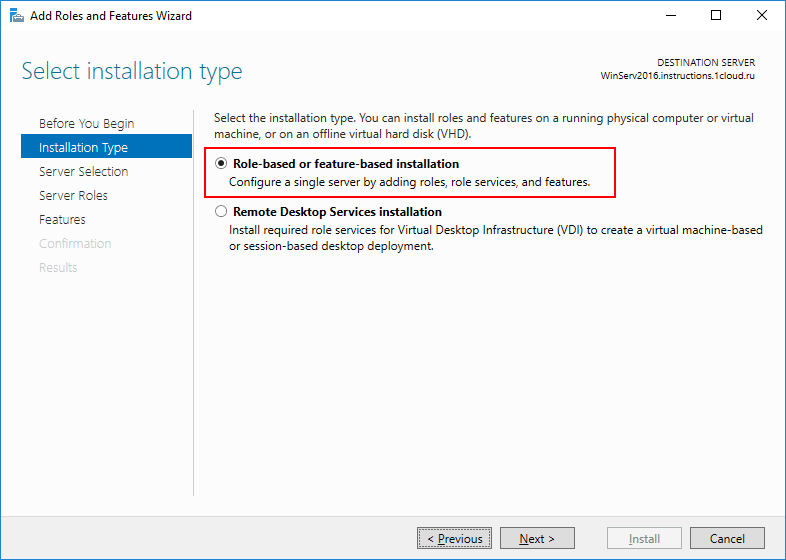

В качестве типа установки укажите .

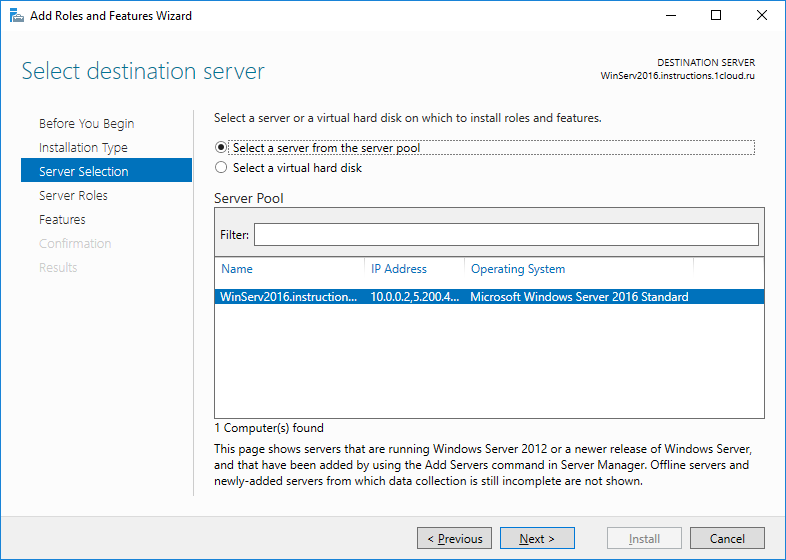

Выберите ваш сервер из пула.

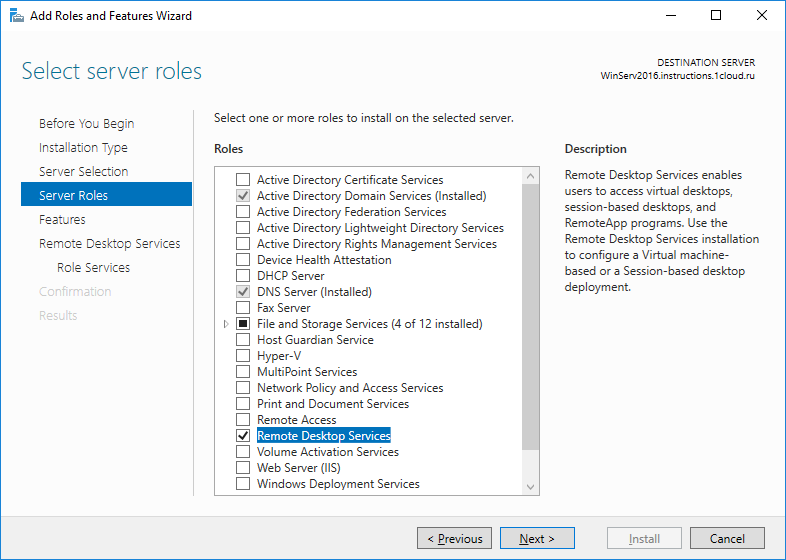

В следующем окне отметьте .

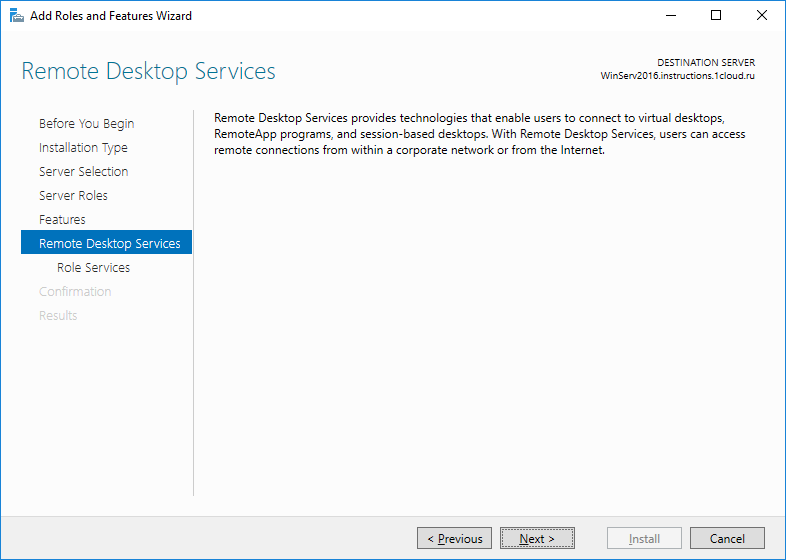

Далее вы увидите краткую информацию о роли.

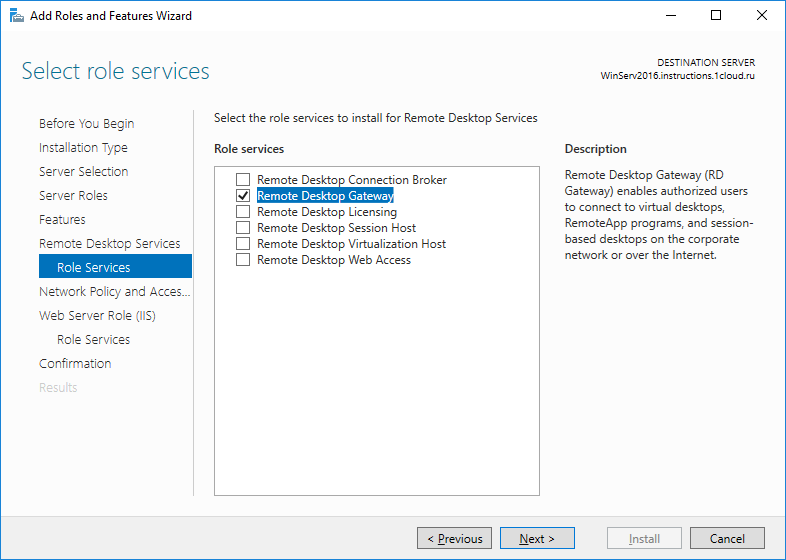

Далее добавьте сервис .

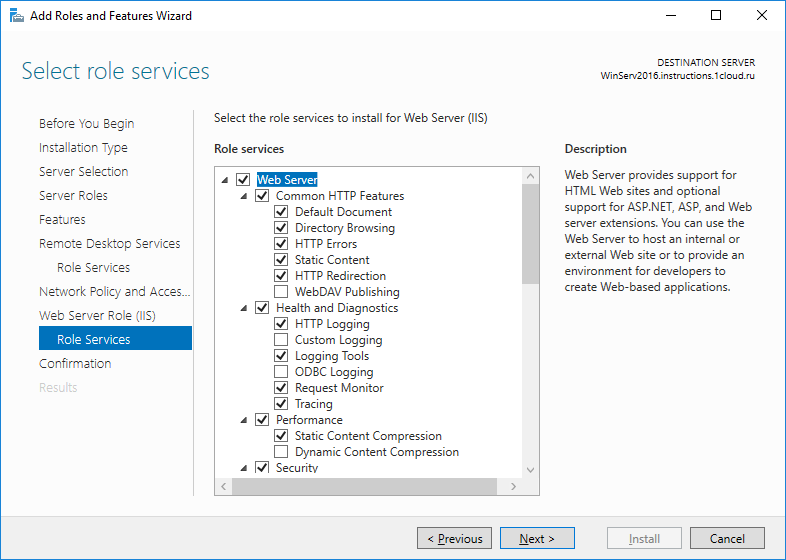

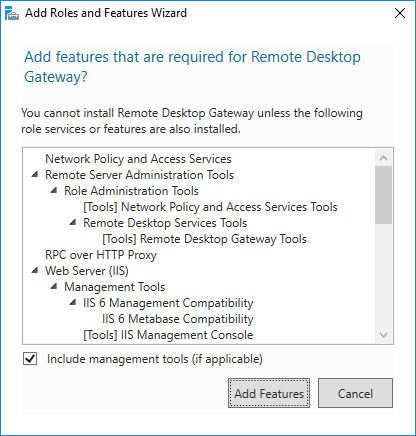

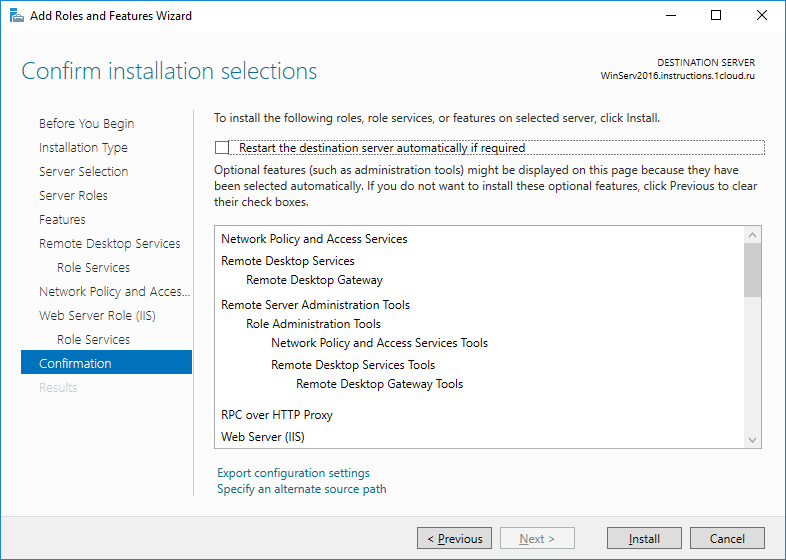

Для работы этого сервиса необходимо веб-сервер IIS и дополнительные административные инструменты, они будут предложены автоматически, если не были установлены ранее.

Добавьте данные функции.

Установите все выбранные компоненты на VPS с помощью кнопки Install.

Создание политики авторизации подключения и ресурсов

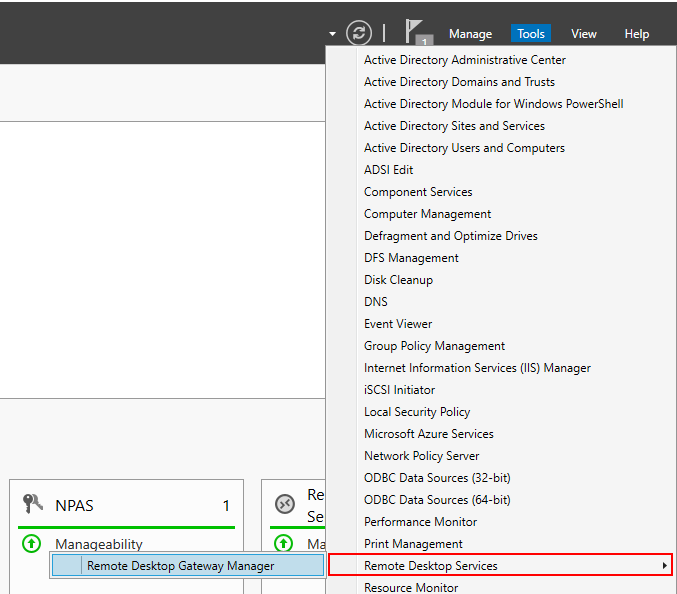

Чтобы открыть Remote Desktop Gateway Manager, в Диспетчере серверов выберите Tools и в открывшемся списке

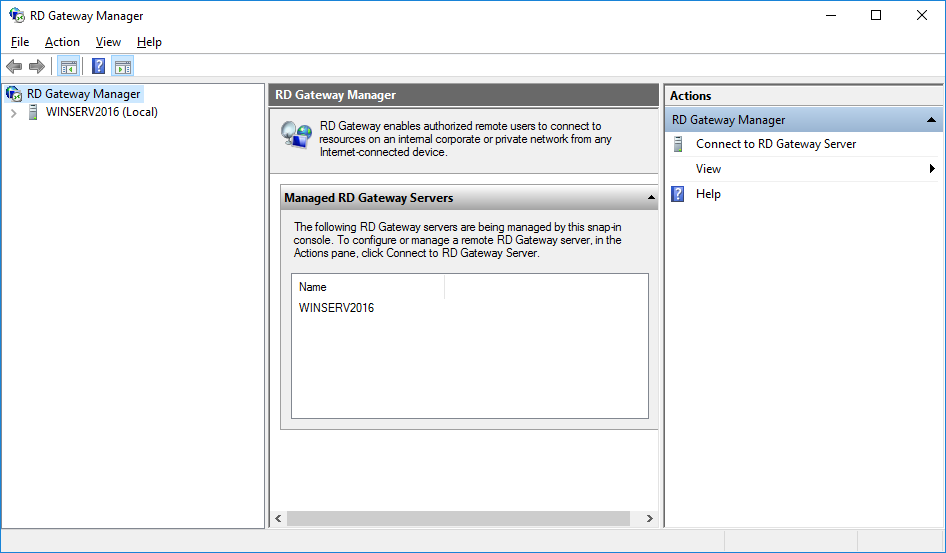

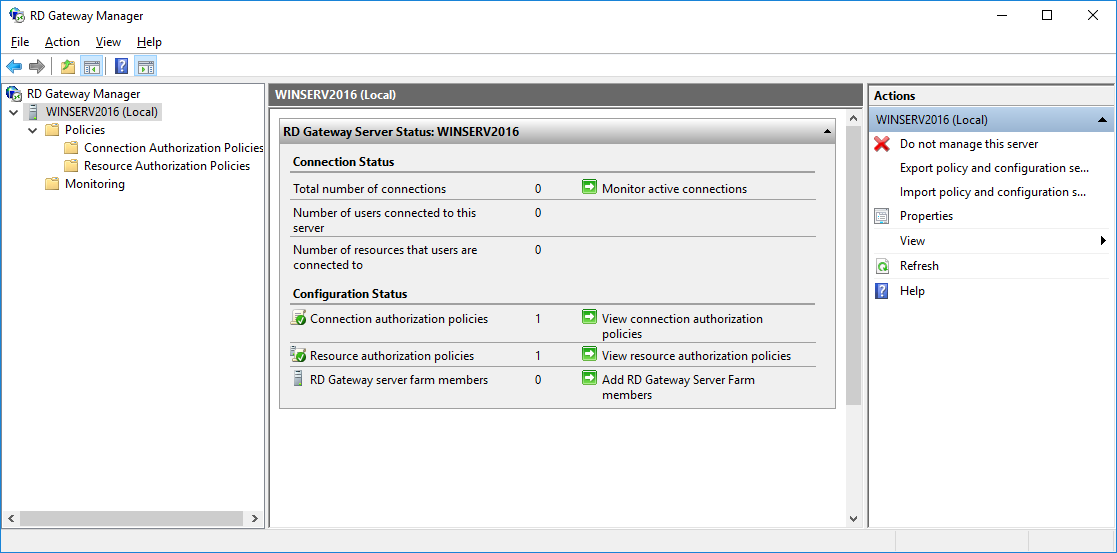

Перед вами откроется менеджер шлюза.

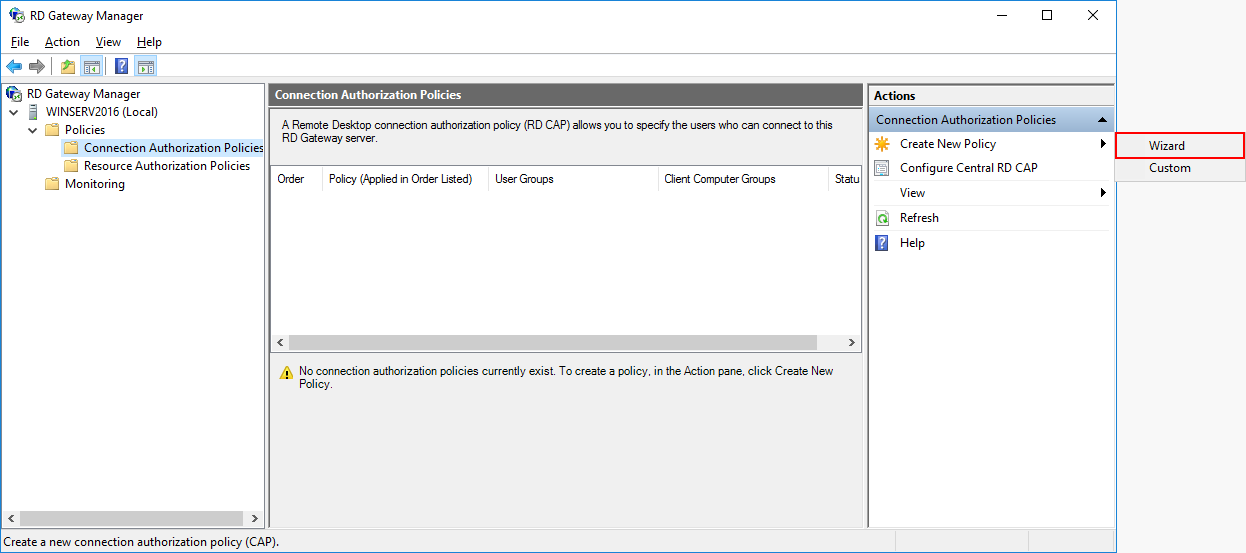

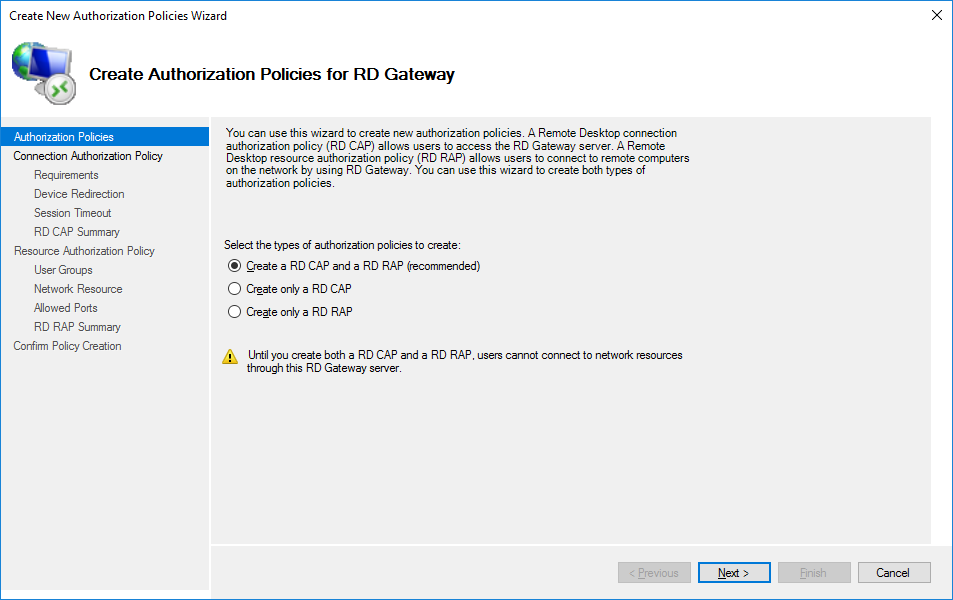

Для создания политик авторизации в древовидной структуре откройте RD Gateway Manager → <Имя сервера> → Policies →

В открывшемся окне выберите Create RD CAP and RD RAP (recommended), чтобы с помощью одного процесса настроить обе политики.

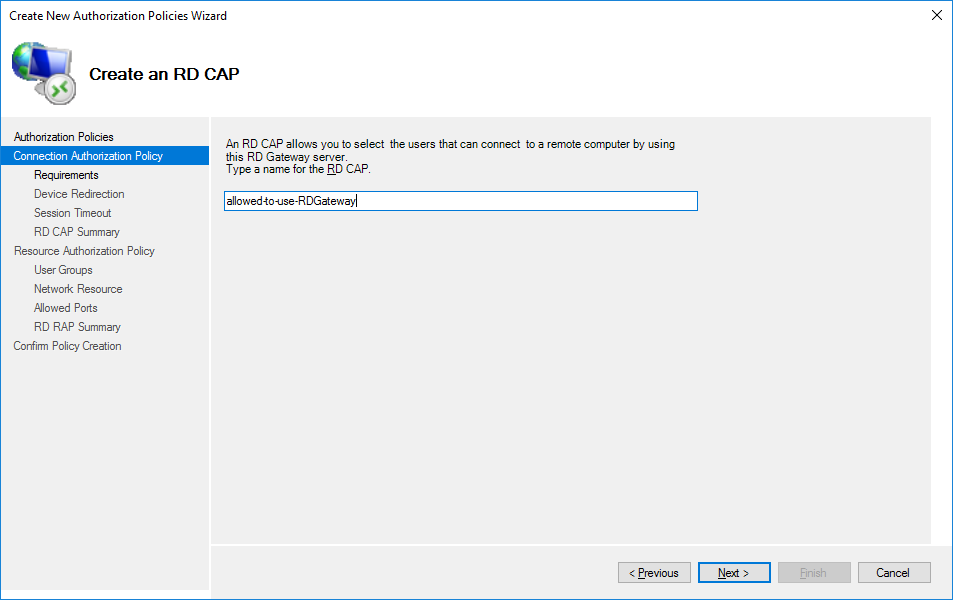

Введите удобное имя для политики авторизации подключения.

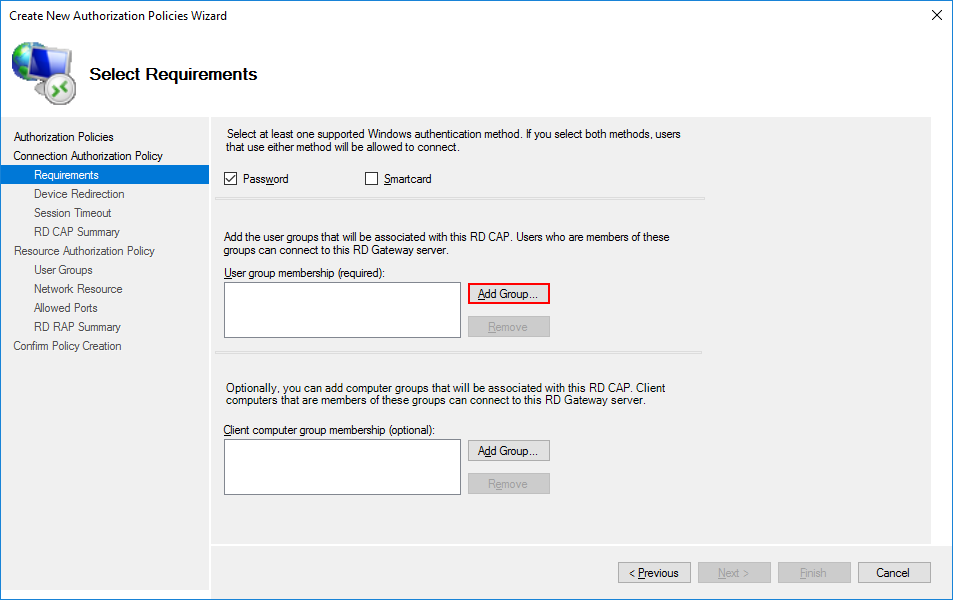

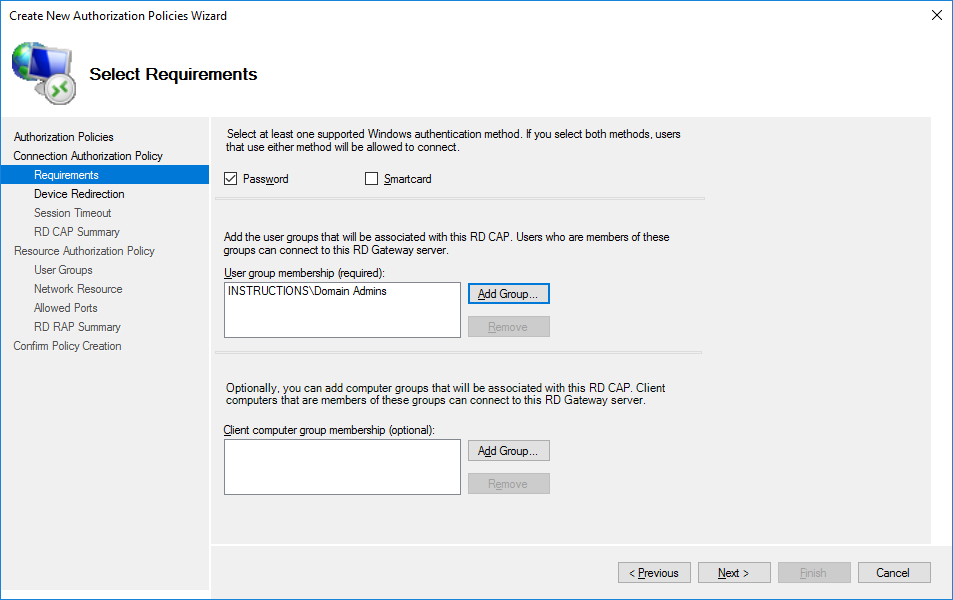

На следующем шаге выберите наиболее удобный метод аутентификации: пароль или smartcard. Далее добавьте группы пользователей которые смогут подключаться к этому RD Gateway серверу, для это нажмите Add Group.

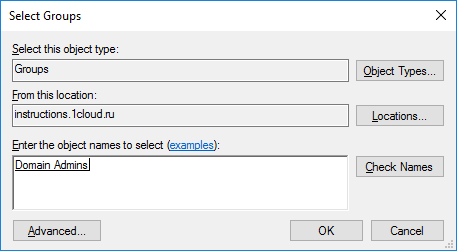

Выберите нужную группу, например администраторов домена или контроллеры домена. Выполнить поиск можно с помощью кнопки Check Names.

После добавления групп можно переходить к следующему действию.

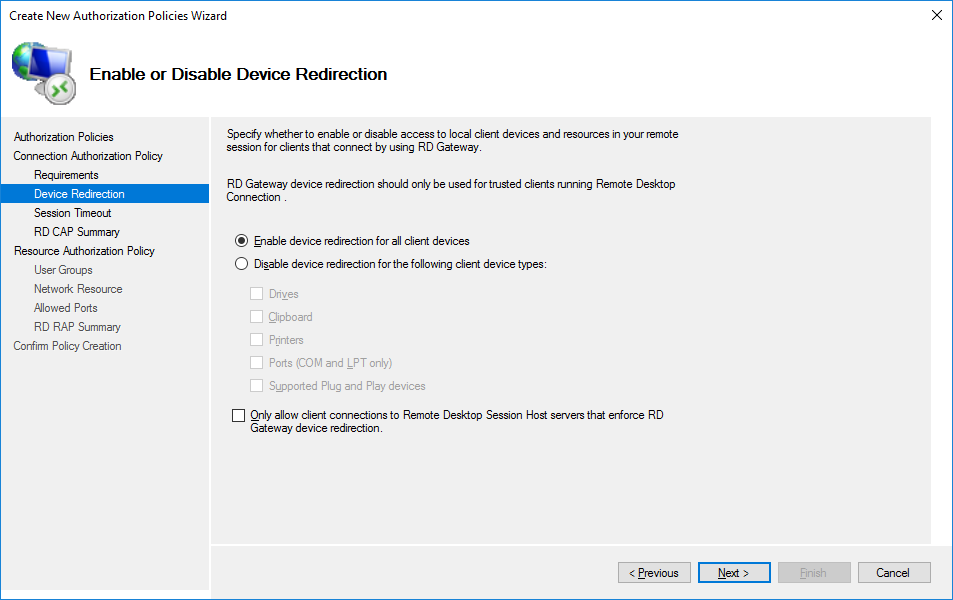

Выберите устройства и ресурсы удаленной сессии, которые будут доступны клиентам использующие шлюз.

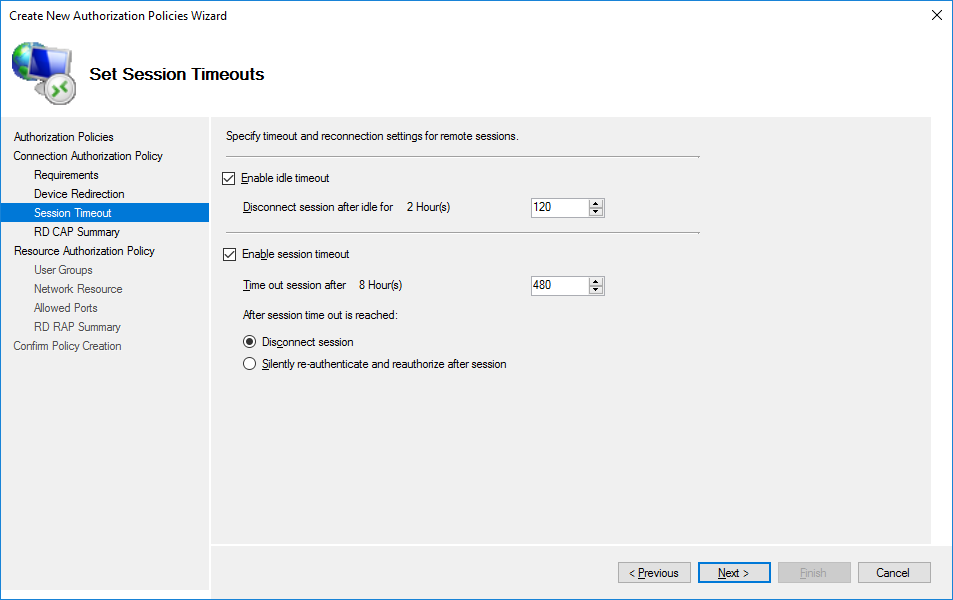

Выберите нужные для вас значения таймаутов: времени простоя и времени работы сессии.

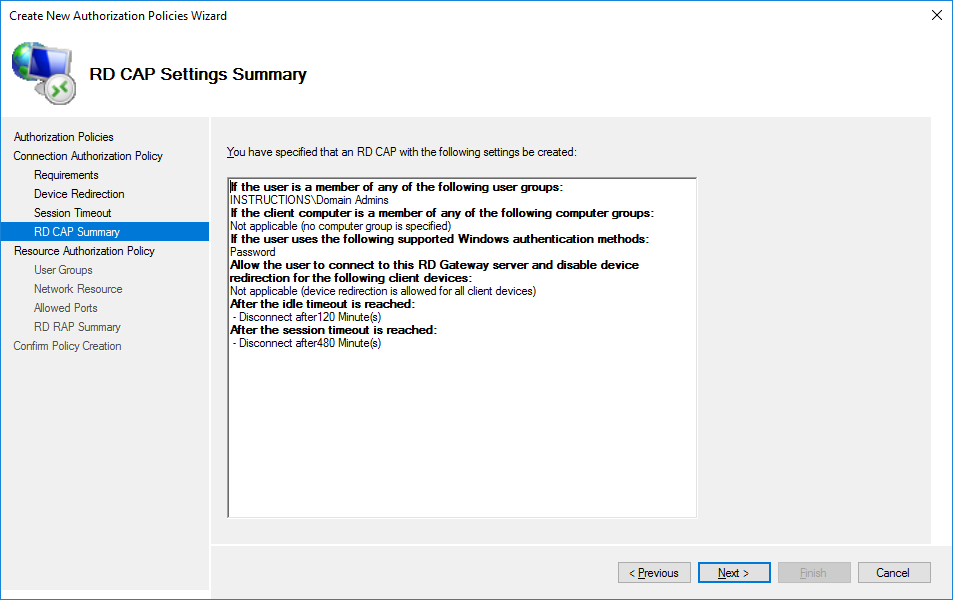

Перепроверьте выбранные настройки.

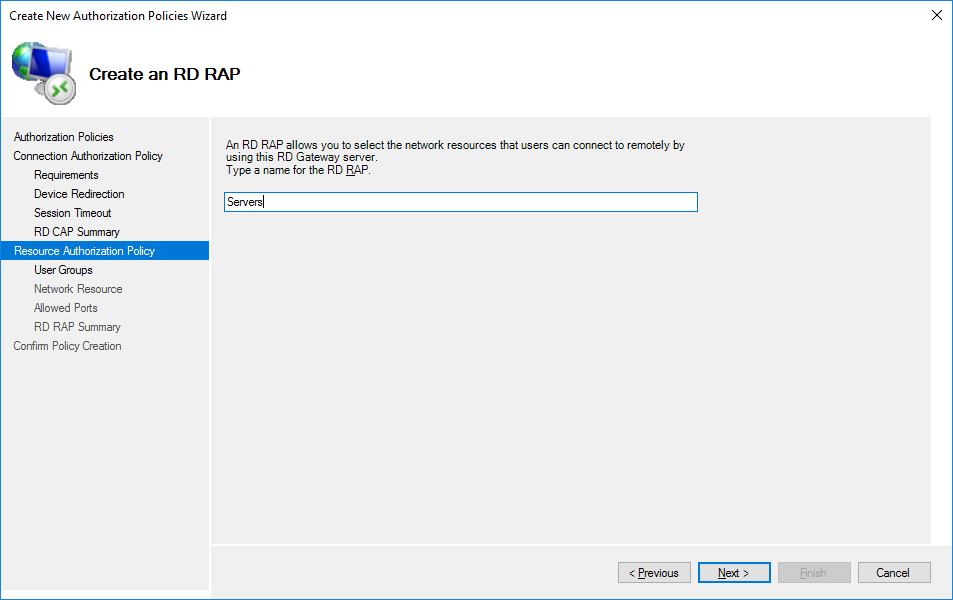

Далее вы перейдете к настройке политики авторизации ресурсов. Введите удобное имя политики.

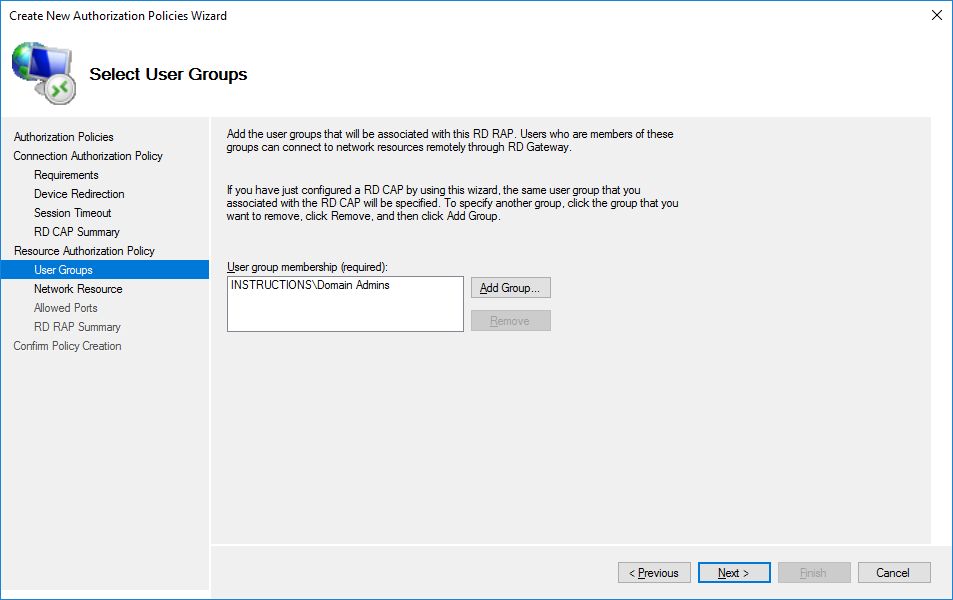

Также добавьте группы пользователей, которые смогут подключаться к сетевым ресурсам.

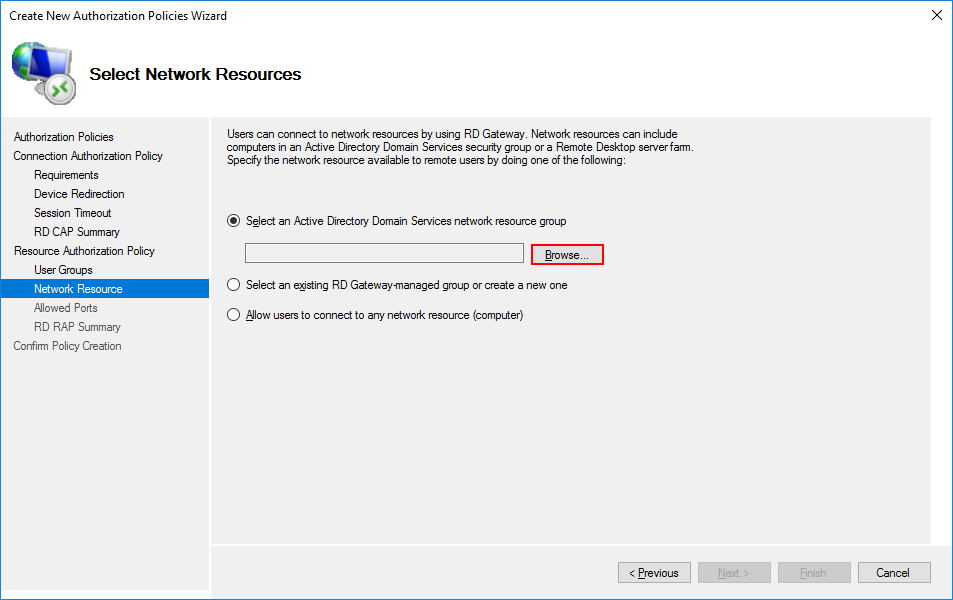

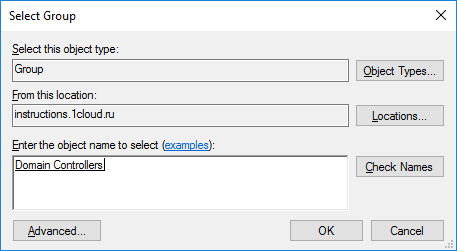

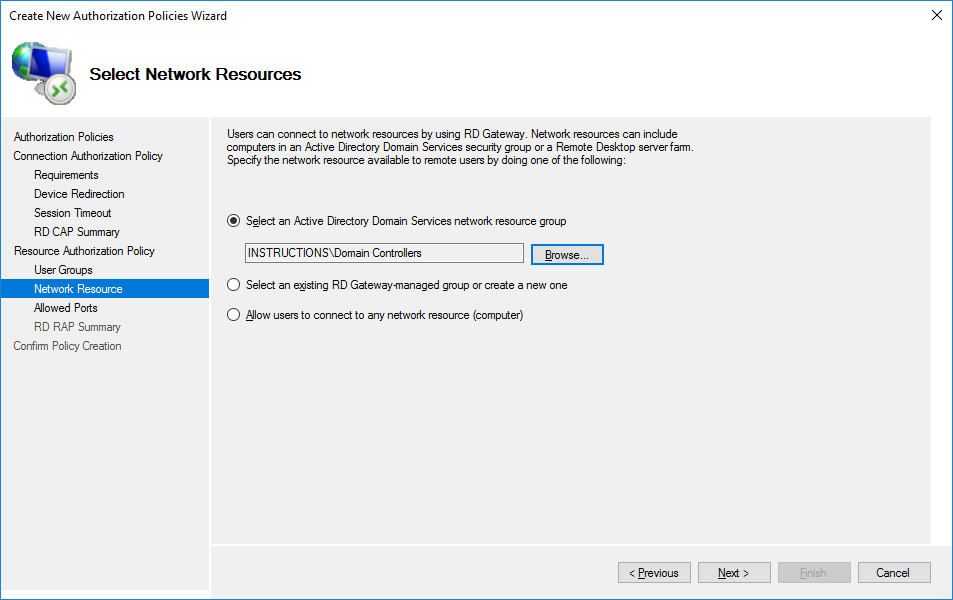

Выберите группу, содержащую серверы, на которых указанные группы пользователей могли бы работать с удаленным рабочим столом. Для этого нажмите Browse.

В этом примере используется встроенная группа под названием Domain Controllers. Вы можете создавать дополнительные группы, содержащие серверы, которые связаны или принадлежат к определенным отделам или сотрудникам. Таким образом, на предыдущих шагах вы можете назначать группы на основе потребностей пользователей и разрешать им доступ только к определенным серверам.

Убедитесь, что добавлена нужная группа.

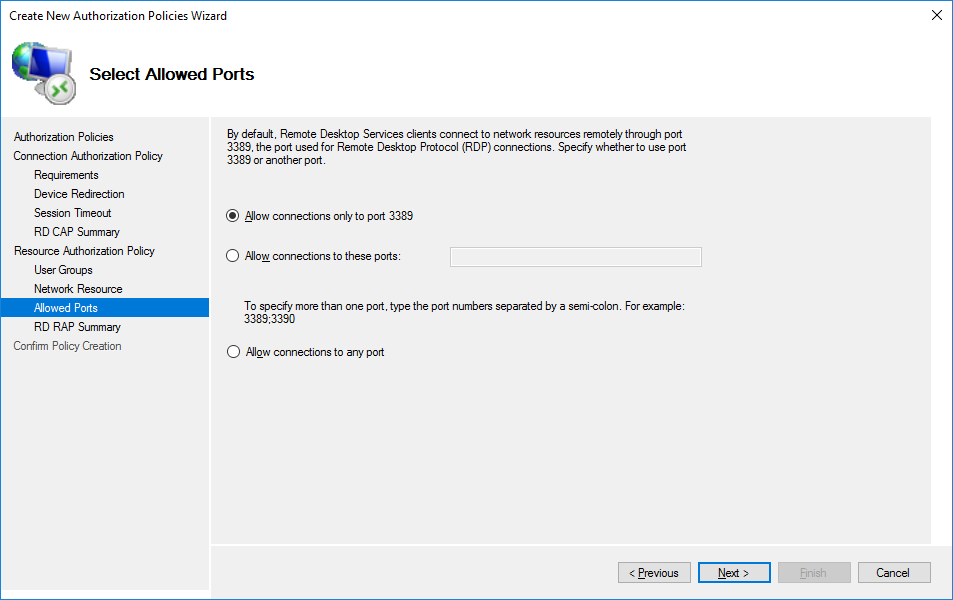

Если порт по умолчанию удаленного рабочего стола на серверах был изменен, используйте эту страницу для указания порта. В противном случае выберите разрешение подключения только к порту 3389.

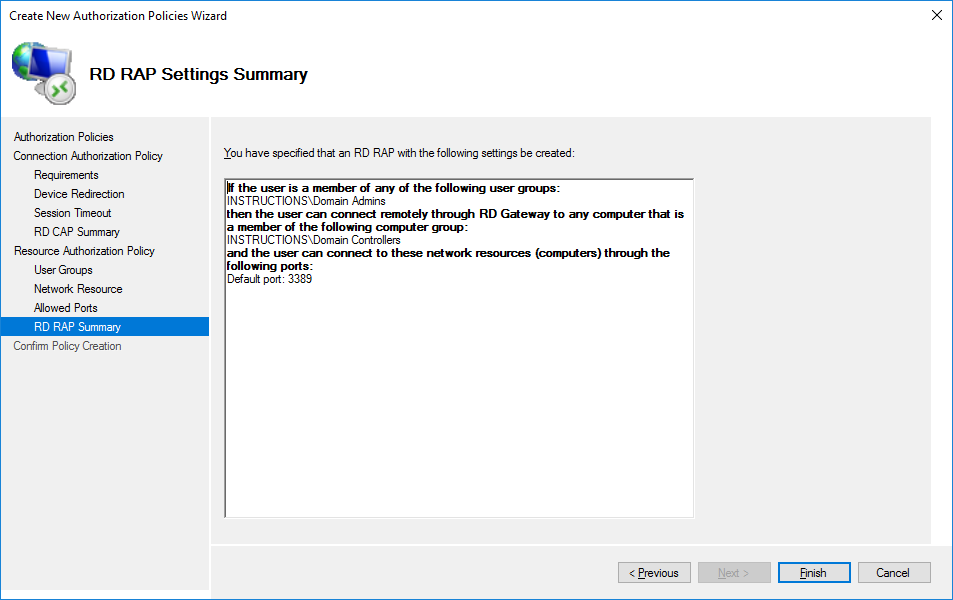

Проверьте указанные настройки для политики.

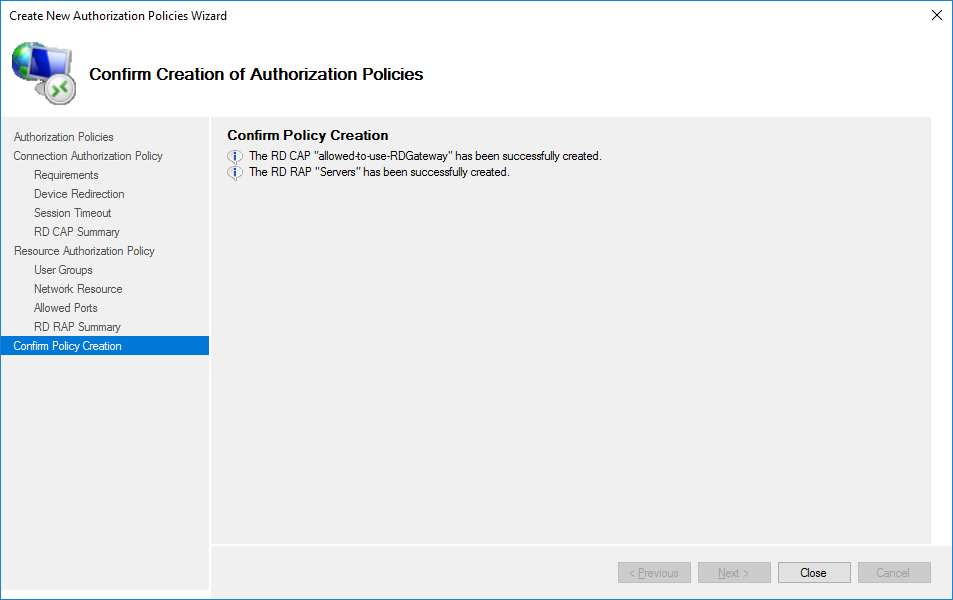

Далее отобразится результат создания политик.

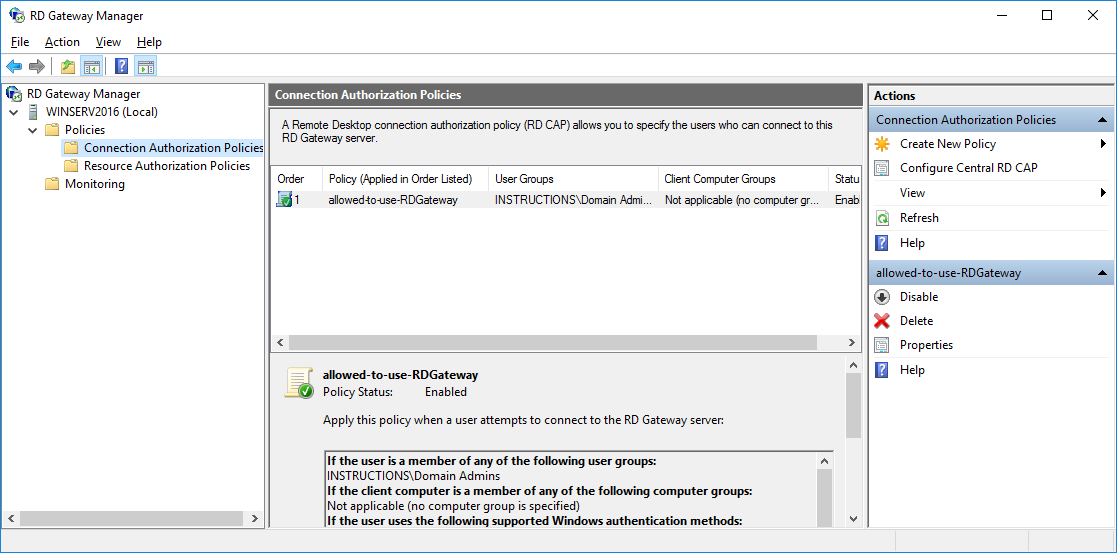

После создания политик менеджер будет выглядеть следующим образом.

Установка SSL-сертификата

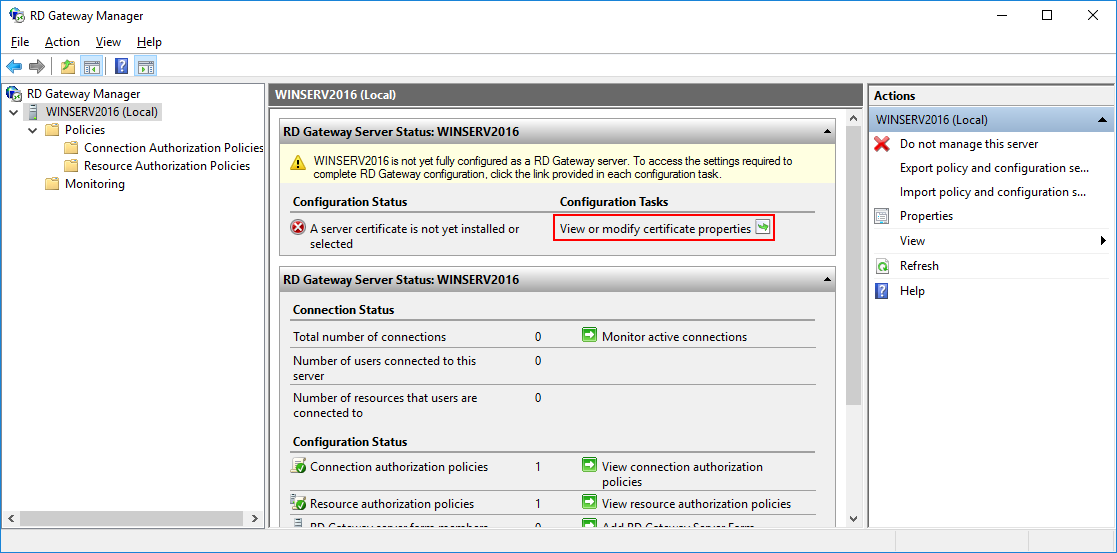

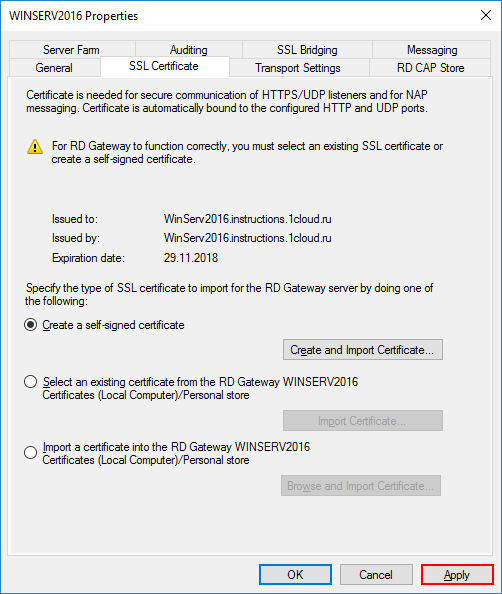

Для шлюза удаленного рабочего стола должен быть установлен SSL-сертификат. Чтобы установить SSL-сертификат, щелкните имя сервера удаленного рабочего стола в консоли управления удаленным рабочим столом и выберите View or modify certificate properties.

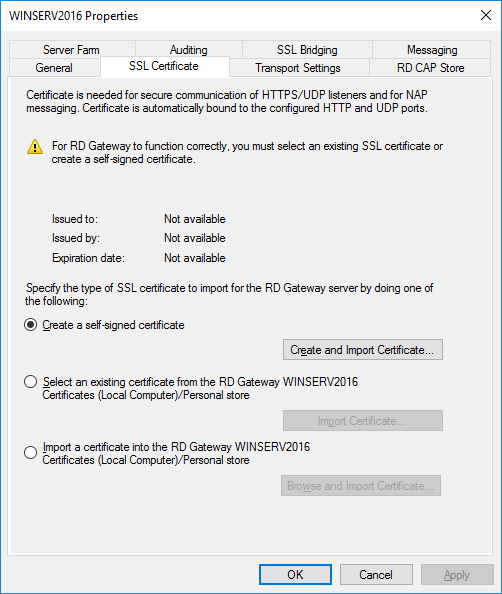

Возможно 3 способа импорта сертификатов:

- создание самоподписанного сертификата и его импорт;

- импорт ранее загруженного сертификата (самоподписанного или стороннего);

- загрузка стороннего сертификата (например, Comodo) и его импорт;

Выберите подходящий вам способ, в нашем примере мы рассмотрим первый случай с генерацией и импортом самоподписанного сертификата.

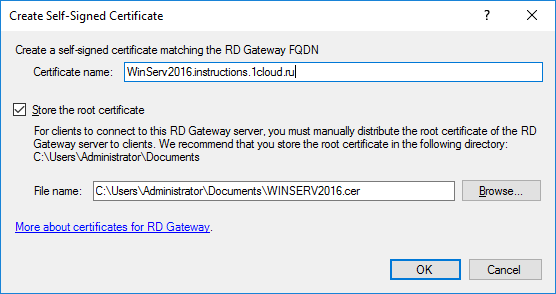

Введите имя сертификата и его расположение на сервере. Нажмите OK.

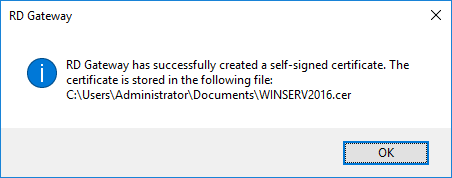

Сертификат будет сгенерирован.

В результате отобразится - кому, кем и до какого числа выдан ssl-сертификат. Нажмите Apply для сохранения изменений.

Теперь самоподписанный SSL-сертификат успешно установлен на TCP-порт 443 (порт SSL по умолчанию).

В целях безопасности рекомендуется изменить порт SSL для шлюза удаленных рабочих столов на другой номер. Обычно компании делают это, чтобы попытаться обмануть хакеров, которые могут ориентироваться на стандартный порт 443.

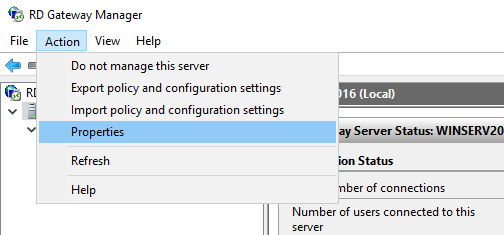

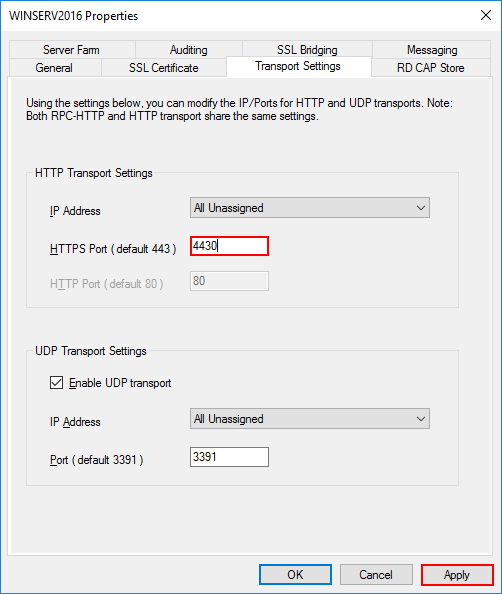

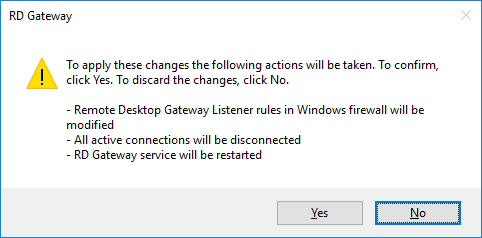

Чтобы изменить номер порта для шлюза RD, щелкните правой кнопкой мыши имя сервера и выберите свойства в консоли управления удаленным рабочим столом (Action →Properties).

Измените значение HTTP-порта на любое удобное значение и сохраните изменения.

Подтвердите изменения, нажав Yes.

Подключение через шлюз

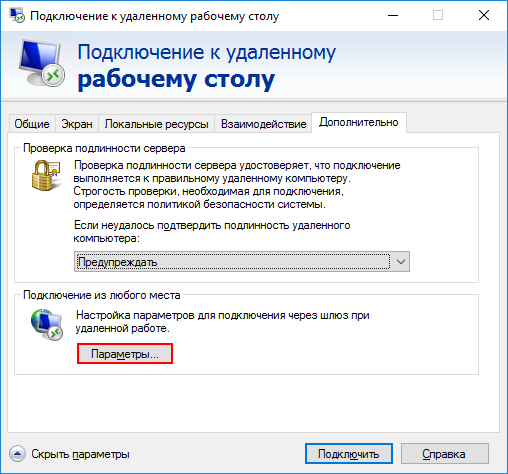

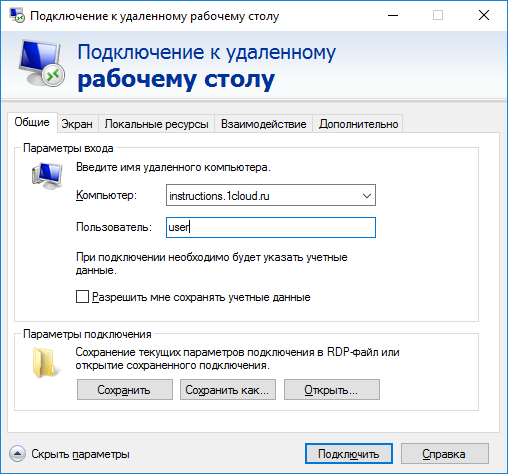

Для подключения откройте стандартное приложение Windows Подключение к удаленному рабочему столу (mstsc.exe). На вкладке Дополнительно нажмите на кнопку Параметры.

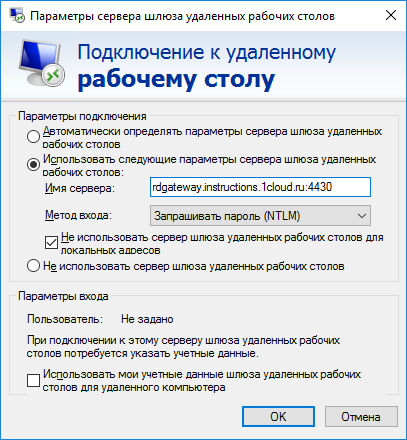

В открывшемся окне выберите Использовать следующие параметры сервера шлюза удаленных рабочих столов. Введите имя сервера в следующем формате и нажмите OK:

rdgateway.<ваш домен>:<порт>

На вкладке Общие в поле Компьютер введите домен, в поле Пользователь имя пользователя и нажмите Подключить. При необходимости можете сохранить параметры входа.

Примечание: пользователь должен иметь права подключения через шлюз, которые были настроены ранее.

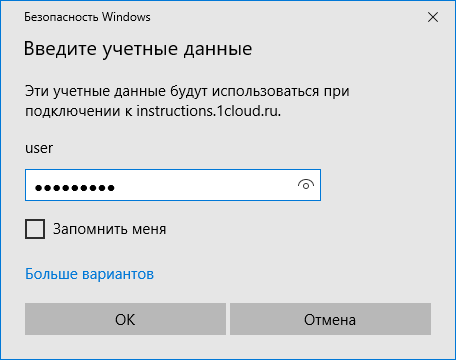

Введите пароль от учетной записи.

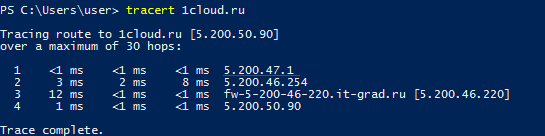

В результате будет произведено подключение к удаленному рабочему столу через шлюз RD Gateway. Это можно проверить с помощью команды tracert:

Из вывода видно, что трассировка идет через шлюз.

P. S. Другие инструкции:

- Перенос файлов на VDS с локального компьютера

- Управление групповыми политиками Active Directory (AD GPO)

- Как настроить Distributed File System (DFS) и Replication в Active Directory

- Создание контроллера домена Active Directory Domain Services

- Добавление сервера в существующий домен Active Directory

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.