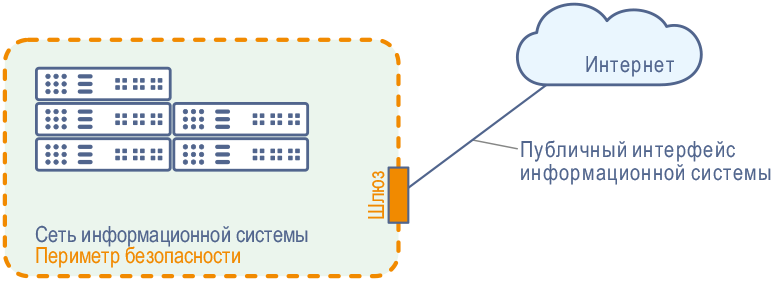

В двух предыдущих статьях — «В чём суть закона?» и «Средства защиты» — мы обсуждали информационные системы, полностью находящиеся в физическом и сетевом пространстве, которое контролирует их владелец. В этом случае именно он должны обеспечивать безопасность персональных данных, обрабатываемых в этих информационных системах.

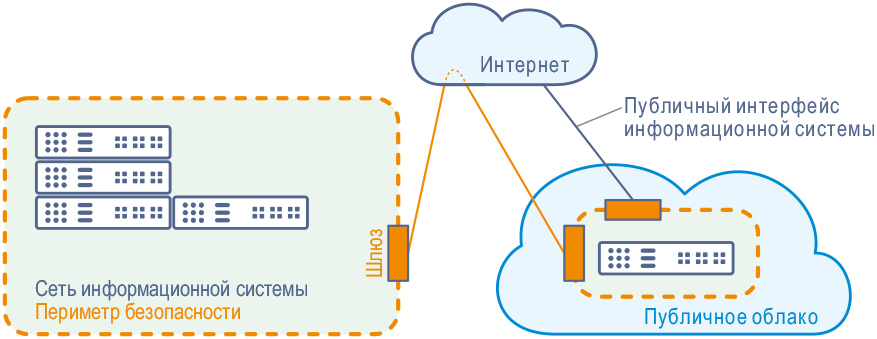

В связи с бурным развитием облачных услуг и ростом популярности виртуальной инфраструктуры, возникает множество вопросов об особенностях обеспечения защиты персональных данных в облаках, особенно, публичных. Ведь в этом случае информационная система целиком или частично оказывается в пространстве, которое непосредственно владельцем информационной системы не контролируется.

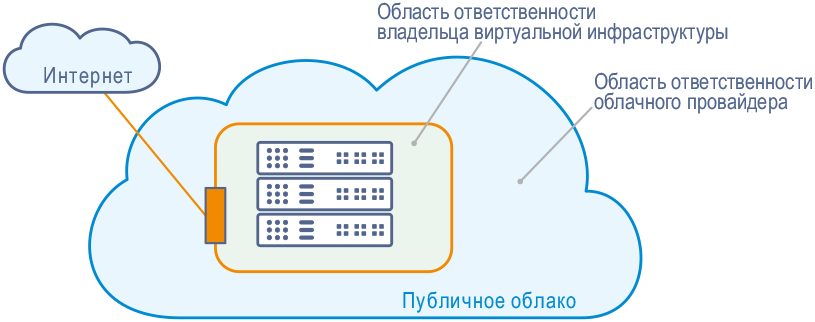

С одной стороны, владелец виртуального сервера им полностью распоряжается и администрирует. С другой — этот сервер работает в среде виртуализирующего гипервизора, который, в свою очередь, запущен на мощном аппаратном сервере, физически находящемся в центре обработки данных. При этом, администратор виртуального сервера среду виртуализации не контролирует. И не должен контролировать!

Кроме того, нужно учесть, что связь с виртуальным сервером осуществляется через интернет, поэтому требуются дополнительные меры, обеспечивающие безопасную пересылку данных по небезопасным сетям.

Начнём с более простого — канала связи.

Защита канала связи

Уже давно стандартным способом безопасного соединения серверов и подсетей через интернет является VPN (Virtual Private Network, виртуальная частная сеть). В этом случае пересылаемые данные шифруются, после чего они становятся недоступны посторонним лицам.

Такое шифрование может производиться как на аппаратном уровне, так и на программном.

Существует довольно много программных продуктов, обеспечивающих работу VPN-каналов. Часть из них является коммерческими, другая — свободными.

Но в них во всех присутствует криптография, а значит, по закону о персональных данных и связанным нормативным актам, у этих продуктов должны иметься сертификаты.

Перечень сертифицированных криптографических средств защиты информации опубликован на сайте Центра по лицензированию, сертификации и защите государственной тайны Федеральной службы безопасности России (ФСБ).

Защита операционной системы

Операционную систему виртуальной машины нужно защищать так же, как и операционную систему аппаратного сервера.

Эта задача имеет много аспектов, но в контексте виртуальной среды речь, в первую очередь, идёт не о пользователях и их правах, а о доверенной загрузке самой операционной системы. Владелец сервера должен быть уверен в том, что запустилось только то, что он установил на системный диск. Для этого начальный загрузчик должен проверять как свою целостность, так и неизменность ядра загружаемой операционной системы.

Само собой, доступ в операционную систему и к данным, обрабатываемым в ней, должен быть аутентифицированным и авторизованным.

Защита среды виртуализации

Согласно приказу Федеральной службы по техническому и экспортному контролю № 21 от 18.02.2013, в зависимости от требующего уровня защищённости персональных данных, меры защиты могут включать в себя следующее.

- Идентификация и аутентификация субъектов и объектов доступа в виртуальной инфраструктуре, в том числе администраторов управления средствами виртуализации.

- Управление правами субъектов на доступ к объектам в виртуальной инфраструктуре, в том числе внутри виртуальных машин.

- Регистрация событий безопасности в виртуальной инфраструктуре

- Управление перемещением виртуальных машин (контейнеров) и обрабатываемых на них данных.

- Контроль целостности виртуальной инфраструктуры и её конфигураций.

- Резервное копирование данных, резервирование технических средств, программного обеспечения виртуальной инфраструктуры, а также каналов связи внутри виртуальной инфраструктуры.

- Применение антивирусной защиты виртуальной инфраструктуры.

- Разбиение виртуальной инфраструктуры на сегменты.

Подробнее эти меры изложены в ГОСТ Р 56938-2016 «Защита информации. Защита информации при использовании технологий виртуализации. Общие положения».

Очевидно, что все эти меры может и должен принимать не владелец информационной системы, размещённой в облаке, а провайдер этого облака.

Кто за что отвечает?

Когда инфраструктура информационной системы полностью или частично находится в публичном облаке, возникает вопрос о границах ответственности.

Как уже было сказано, за безопасность внутри операционной системы отвечает владелец виртуального сервера, а за безопасность в пространстве между операционной системой и границами публичного облака — его провайдер.

Присутствие в публичном облаке информационных систем, в которых обрабатываются персональные данные, не делает провайдера этого облака оператором персональных данных или лицом, уполномоченным на их обработку.

Зона ответственности провайдера — только среда виртуализации!

Нужны ли облачному провайдеру лицензии или сертификаты?

Если оператор персональных данных или облачный провайдер для защиты своей инфраструктуры и данных, находящихся в ней, применяют технические средства, которые требуют сертификации, наличие соответствующих сертификатов необходимо.

По действующему российскому законодательству обязательной сертификации требуют средства защиты информации, если в них используется криптография (шифрование).

Относительно лицензии на оказание услуг по защите информации, важно понимать, что ни оператор персональных данных, ни облачный провайдер друг другу таких услуг не оказывают. Каждый из них использует средства защиты исключительно для собственных нужд, поэтому лицензия на оказание услуг по защите информации не требуется.

Подтверждение безопасности облака

Для того, чтобы оператор персональных данных, разместивший свою информационную систему в публичном облаке, мог убедиться в том, что он принял все меры по защите персональных данных, ему нужно подтверждение того, что виртуальная среда облака является безопасной. Такое подтверждение он может получить от облачного провайдера.

Аттестация публичных облаков не является обязательной, поэтому владелец публичного облака может:

- либо провести самостоятельную аттестацию своей системы виртуализации и оформить результат, например, в виде декларации;

- либо пройти добровольную аттестацию лица, имеющего лицензию на оказание услуг в области защиты информации, и получить соответствующий сертификат.

Заключение

В нашей серии статей, посвящённых обработке персональных данных, мы постарались представить читателям общую картину предмета, изложить проблематику в целом, чтобы при необходимости соблюдения установленных норм была понятна последовательность и логика действий.

Для уточнения подробностей лучше всего обратиться к первоисточникам — нормативным актам, относящимся к вопросам обработки и защиты персональных данных. Перечень основных регламентирующих документов был дан в нашей предыдущей статье «Персональные данные: средства защиты».

P.S. О чём ещё мы пишем в нашем блоге: