Виртуальный ЦОД 1cloud — это высокопроизводительные облачные мощности под управлением VMware Cloud Director. В виртуальный ЦОД можно вынести высоконагруженные сервисы и построить распределенную инфраструктуру. Это открывает новые возможности для роста бизнеса и развития инфраструктуры в будущем.

Один из сценариев масштабирования облачной части инфраструктуры и повышения её надежности — это объединение нескольких виртуальных ЦОДов по защищенному VPN-туннелю. Именно об этом мы и расскажем в этой статье.

Если вы уже знакомы с технологиями VPN, то вводную часть можно пропустить и сразу перейти к мануалу по настройке VPN-туннеля.

Коротко о VPN

VPN расшифровывается как Virtual Private Network — виртуальная приватная сеть. Виртуальная сеть — это сеть, построенная программным способом, которая работает поверх других физических сетей. В большинстве случаев VPN работает поверх интернета.

Приватная сеть — это сеть, состоящая только из доверенных узлов и клиентов. Участники VPN сети маркируются специальным образом, а трафик между ними шифруется. Никто извне не может попасть в защищенную VPN-сеть. Именно поэтому многие компании используют VPN для подключения удаленных сотрудников к офису.

VPN-соединение (туннель) устанавливается по определенным протоколам, каждый из которых обладает собственными свойствами и назначением. Вот основные VPN-протоколы:

- PPTP (Point-to-Point Tunneling Protocol) — протокол туннелирования типа «точка-точка». PPTP — старейший VPN-протокол. Он быстрый, легкий в настройки, но не небезопасный (PPTP использует протоколы аутентификации MS-CHAP-v1/v2, которые неоднократно взламывались при проведении анализа безопасности). Применяется для установки соединения клиент-сервер.

- L2TP и L2TP/IPsec (Layer 2 Tunneling Protocol) — протокол туннелирования 2 уровня. L2TP шифрует трафик с помощью протокола безопасности IPsec. Он обеспечивает полную защиту трафика, при этом легок в настройки. Применяется для соединения сетей.

- OpenVPN — технология туннелирования с открытым исходным кодом. Для соединения используются протоколы SSLv3/TLSv1 и библиотека OpenSSL, которая поддерживает алгоритмы шифрования 3DES, AES, Camellia, Blowfish, CAST-128. OpenVPN требует стороннего ПО, сложно настраивается и нестабильно работает на мобильных устройствах. Часто используется для настройки VPN-туннеля между удаленным пользователем и корпоративной сетью.

- SSTP (Secure Socket Tunneling Protocol) — протокол защищенного туннелирования сокетов от Microsoft. Преимущественно используется в Windows-средах, хотя и поддерживается некоторыми *nix-системами. Для передачи данных SSTP использует https-трафик. Это позволяет установить подключение между клиентом и сервером через облако, даже при использовании "серых" IP-адресов с обеих сторон.

- IKEv2 (Internet Key Exchange) — протокол обмена ключами версии 2, разработанный Microsoft и Cisco. Поддерживается по умолчанию в Windows, macOS, iOS. Используется для установки соединений типа клиент-сервер и сервер-сервер. Данные шифруются с помощью 3DES/AES.

В сухом остатке: Для подключения удаленных машин к корпоративной сети лучше всего подходит OpenVPN, а для мобильных устройств хорошим решением является IKEv2. L2TP/IPsec — отличный протокол для соединения нескольких корпоративных сетей. Именно он и используется в стандартных настройках VPN-туннеля в виртуальном ЦОДе 1cloud.

L2TP/IPsec гарантирует стабильность соединения, полную безопасность и приватность трафика, так как в качестве алгоритма шифрования используется AES (Advanced Encryption Standard) — симметричный алгоритм блочного шифрования. Это надежный протокол шифрования, который аппаратно поддерживается процессорами Intel и AMD. Именно его мы будем использовать при установке VPN-туннеля между виртуальными ЦОДами.

Теперь мы знаем, какой протокол и алгоритм шифрования нам нужно использовать для построения надежного VPN-туннеля. Можно переходить в Cloud Director и настраивать VPN на виртуальном роутере для соединения нескольких виртуальных ЦОДов (vDC).

Построение VPN-туннеля между двумя виртуальными ЦОДами

В нашем случае у нас есть два vDC с несложной инфраструктурой внутри каждого из ЦОДов: 1 контейнер vAPP с двумя виртуальными машинами, объединенными маршрутизируемой сетью (192.168.0.1/24 — первый ЦОД и 172.0.0.1/24 — второй ЦОД).

Виртуальный ЦОД соединен с интернетом через программный роутер Edge Gateway. Технически программный роутер — это отдельная виртуальная машина, со своим GUI, расположенным во вкладке Edges. Там же находятся настройки роутера, а раздел VPN располагается в SERVICES → IPsec VPN → IPsec VPN Sites.

Именно из раздела IPsec VPN Sites мы в 4 шага построим VPN туннель между двумя виртуальными ЦОДами. Начнём с создания конфигурации IPsec VPN.

Шаг 1 — создание конфигурации IPsec VPN на виртуальном роутере Edge Gateway.

Изначально Edge не содержит конфигураций IPsec VPN. Создадим их нажатием на кнопку  .

.

Выпадающее модальное окно Add IPsec VPN содержит множество настроек, но нам понадобятся не все из них. Разберем только те настройки, без которых не удастся установить VPN соединение.

Выставим сразу переключатель Enabled в активное положение и заполним первый блок настроек.

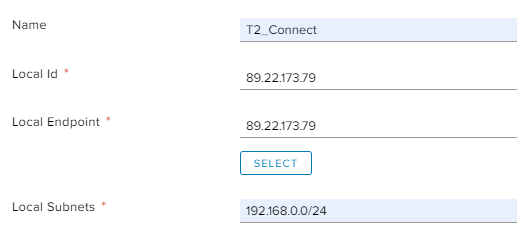

- Name — название набора прав (может быть любым). У нас 2 виртуальных ЦОДа в разных тенантах, поэтому мы зададим название, отражающее суть соединения: T2_Connect.

- Local Id и Local Endpoint — внешний адрес Edge. Поля должны быть идентичны. Поле Local Endpoint может быть заполнено автоматически, нажатием кнопки SELECT.

- Local Subnet — адрес подсети, которая будет связана по VPN. Сеть берется вся целиком.

Далее заполним блок клиентских настроек. Тут нам нужно знать IP-адрес роутера второго ЦОДа, а также подсеть, которая будет связана по VPN.

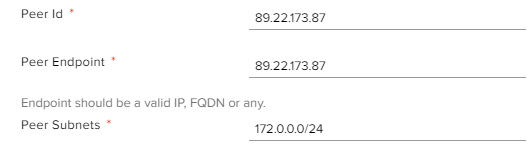

- Peer Id — имя подключаемого ЦОДа. Peer Id должен совпадать с Peer Endpoint.

- Peer Endpoint — публичный IP-адрес роутера второго ЦОДа.

- Peer Subnets — подсеть, которая будет соединена по VPN. Можно указать несколько сетей через запятую.

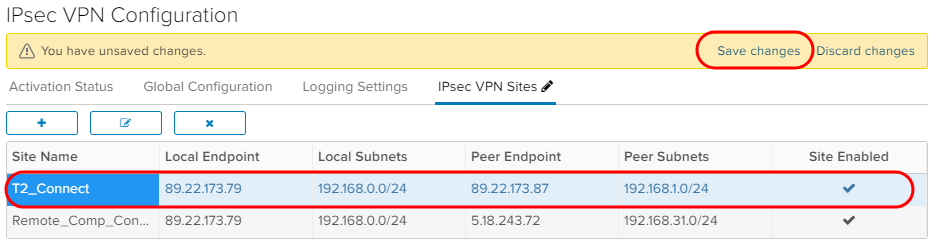

Остальные настройки можно оставить дефолтными, так как они полностью отвечают высокому уровню безопасности шифрования VPN-трафика. После закрытия модального окна появится сообщение о том, что есть несохраненные настройки. Необходимо нажать кнопку Save changes.

Шаг 2 — сохранение настроек VPN на виртуальном роутере Edge Gateway.

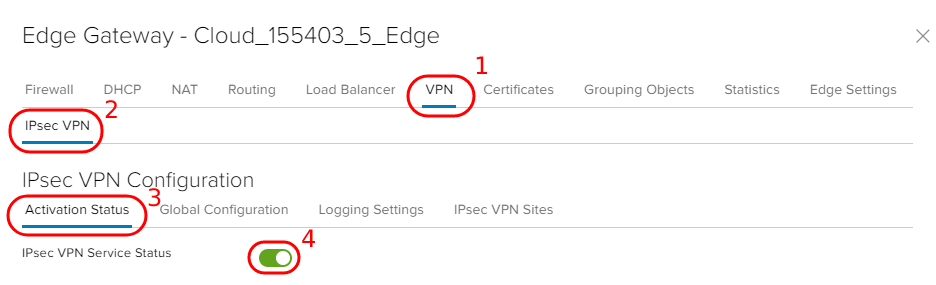

Теперь нужно перейти во вкладку Activation Status и установить переключатель IPsec VPN Service Status в активное положение.

На этом настройка VPN-туннеля в первом виртуальном ЦОДе закончена. Перейдем ко второму ЦОДу. Все что нам нужно сделать во втором ЦОДе — это «отзеркалить» настройки VPN.

Шаг 3 — настройка VPN во втором виртуальном ЦОДе.

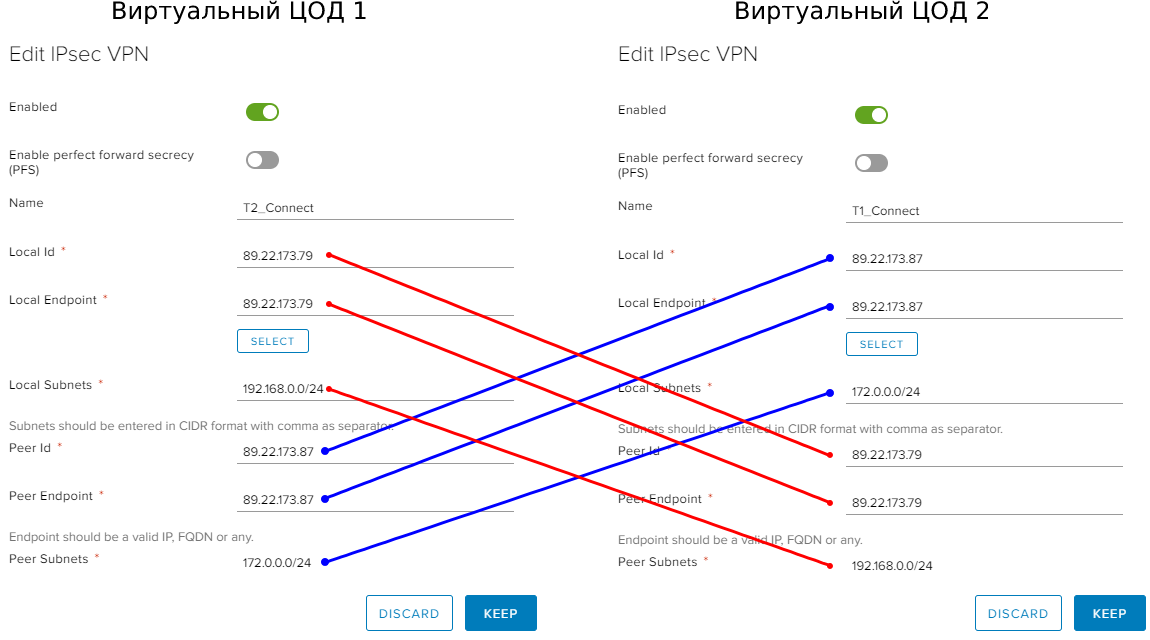

По уже изложенному выше алгоритму переходим в настройки VPN и создаем IPsec VPN Sites правило подключения к первому виртуальному ЦОДу. Для наглядности приведем скриншот настроек VPN-соединения на обоих виртуальных ЦОДах.

Шаг 4 — проверка работоспособности VPN туннеля между виртуальными ЦОДами.

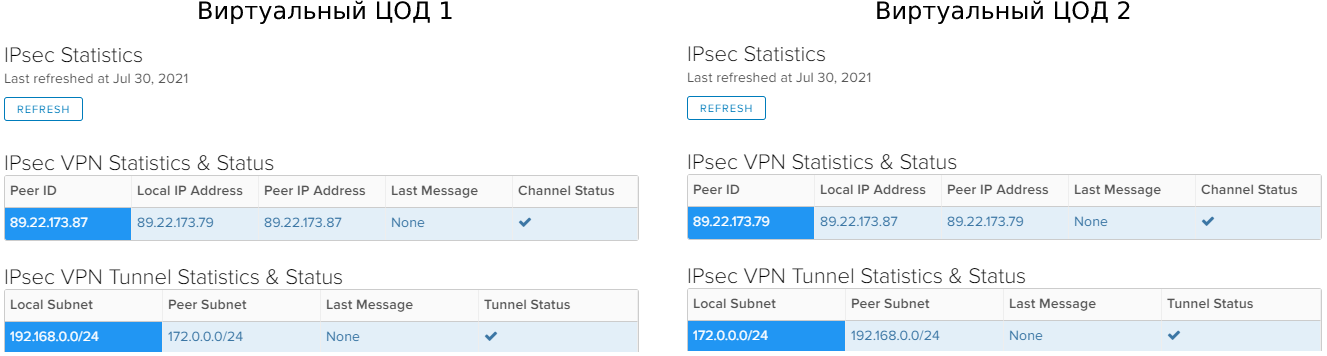

После сохранения настроек VPN-соединения у второго ЦОДа необходимо убедиться в работоспособности соединения. Сделать это удобнее всего с помощью стандартного инструмента статистики, находящегося в разделе Edge Gateway → Statistics → IPsec VPN.

Если VPN канал настроен правильно и функционирует, в колонке Channel Status будет стоять галочка, как это показано на скриншоте:

Чтобы быть полностью уверенным в работоспособности VPN-туннеля — стоит проверить соединение между виртуальными машинами в разных виртуальных ЦОДах через ping.

Что в итоге?

Мы настроили безопасное соединение между двумя виртуальными ЦОДами по протоколу L2TP/IPsec, которое может использоваться для разных задач. Например, для балансировки нагрузки между ЦОДами или для установки сетевой связанности виртуальных машин в разных ЦОДах. VPN-туннель может быть очень полезен, если второй ЦОД используется как аварийный резерв. В нужной ситуации на него можно перенаправить трафик.

С помощью L2TP/IPsec можно соединить любую локальную инфраструктуру с виртуальным ЦОДом. Будь это выделенный сервер или корпоративная сеть. В любом случае возможность настройки VPN-туннеля в виртуальном ЦОДе из коробки — это мощный инструмент, который позволяет создавать гибридные инфраструктуры и дает возможность ее масштабировать в будущем.

Ознакомиться с услугой виртуального ЦОДа можно на нашем сайте. Чтобы можно было быстро и эффективно начать использовать виртуальный ЦОД, мы подготовили целый раздел со вспомогательными материалами, который постоянно пополняется и обновляется. Если у Вас остались вопросы, наши технические специалисты готовы проконсультировать по всем вопросам использования виртуального ЦОДа.